Le tue e-mail pubblicitarie finiscono in spam? Hai problemi di deliverability con le e-mail del tuo e-Commerce?

I sistemi per filtrare le mail di spam o di phishing si sono evoluti molto negli ultimi anni, al punto tale che come abbiamo visto nell’articolo precedente, a volte bloccano anche i messaggi di posta elettronica utili, come le registrazioni ai servizi, documenti, fatture, comunicazioni, etc.

Forse potrebbe essere utile spiegare quali siano i criteri fondamentali per fare in modo che una o più e-mail possano essere inviate con sicurezza e la consapevolezza di avere rispettato le buone regole.

Innanzitutto è bene sapere che le e-mail hanno nel proprio codice sorgente una serie di informazioni che attestano la sua origine, questo insieme di dati si chiama Message header e i suoi elementi costituiscono gli Header fields. Nelle applicazioni o client di posta elettronica si chiama Internet header o Intestazioni Internet, e ha una formattazione universale e definita nell’RFC 5322

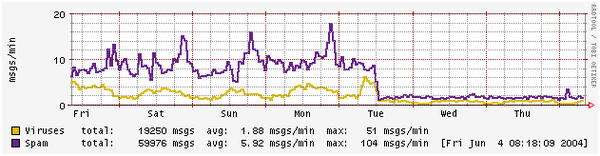

Quando inviamo una mail, questo è proprio il primo controllo che viene effettuato, ovvero se l’intestazione è conforme all’RFC suddetta, questo perché gli spammer non perdono tempo a rispettare la reference e inviano grandi quantità di email direttamente da postazioni temporanee, oppure da pc infetti da malware (Zombies) ignorando le regole, tanto c’è sempre qualche mail-server non aggiornato che i messaggi li riceve comunque. Quindi considerate lo standard di comunicazione, tra i mail-server, come primo requisito affinché la conversazione tra gli stessi avvenga nelle stesse modalità. Se può aiutarvi a comprendere meglio, un mail-server è ormai in grado di capire se la mail arriva da un altro simile oppure no, e questo riconoscimento è fondamentale perché sapere che il mittente è realmente un mailer vuol dire anche che si possono ottenere tutta una serie di informazioni che certificheranno la bontà del messaggio.

Una mail che per ipotesi state per inviare, subirà dei controlli precisi e approfonditi che più sotto riassumiamo. Escluderemo la verifica anti-virus da tali controlli, perché sebbene sia importante non rientra nell’argomento trattato.

Ecco quindi che cosa verifica principalmente in un vostro messaggio un servizio di posta elettronica come GMail oppure Outlook:

- Greylisting

- Reverse DNS resolution (rDNS)

- DNSBL (RBL o Black-list)

- Sender Policy Framework (SPF)

- DomainKeys Identified Mail (DKIM)

- Domain-based Message Authentication (DMARC)

e in alcuni casi potremo anche trovare:

- SenderScore.org

- Senderbase (by Cisco)

- SpamCop.net (by Cisco)

Per i più esperti in materia, è bene specificare che stiamo illustrando quali controlli vengono effettuati sugli indirizzi ip pubblici, sui domini e reputazione degli stessi. Queste verifiche vengono appunto eseguite ancor prima del contenuto o della formattazione della mail (che sono gestite da anti-virus e anti-spam).

Ecco quindi come funzionano le varie protezioni citate sopra.

1. Greylisting

Il Greylisting è un un sistema che se attivato su un server mail, terrà in attesa tutte le e-mail entranti (per qualche minuto) che non abbiano un mittente conosciuto o che non abbiano avuto una conversazione con un indirizzo e-mail dei propri domini nelle ultime ore o giorni. E’ semplice ed efficace ed è in grado di fermare fino al 90% dello spam perché chi lo invia non effettua diversi tentativi di consegna come invece fanno i mail-server nell’arco solitamente di 72 ore, ma effettua un solo invio a centinaia di migliaia di indirizzi, così il Greylisting se non riceve un nuovo tentativo di trasmissione, scarta il messaggio definitivamente.

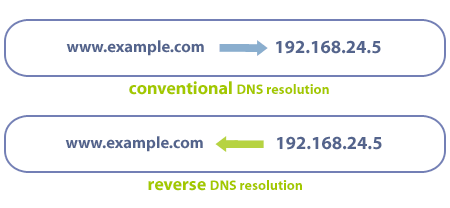

2. Reverse DNS resolution (rDNS)

Reverse DNS resolution (rDNS) o risoluzione inversa, è l’operazione inversa a quella che solitamente effettua per voi un DNS ogni volta che digitate il nome di un sito in un browser, mentre in questo caso il DNS traduce per voi l’indirizzo IP nel nome del dominio. La risoluzione inversa abilitata su un mail-server verifica la presenza e la coerenza dell’indirizzo ip recuperato nelle Intestazioni Internet dell’smtp mittente con il PTR che quindi dovrà avere un nome pubblico. Per semplificarvi la comprensione di questo meccanismo, sappiate che ancora una volta la maggior parte degli spammer inviano e-mail che non hanno questa informazione perché non hanno degli indirizzi ip pubblici fissi. La reputazione di un mail-server, vedremo più avanti, è direttamente interconnessa con l’indirizzo o il pool di indirizzi ip pubblici a cui appartiene. Utilizzare server smtp che hanno il PTR configurato correttamente è un ottimo inizio.

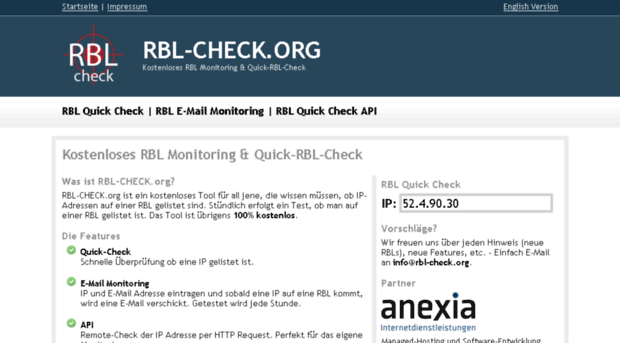

3. DNSBL (RBL o Black-list)

Le DNSBL (RBL o Black-list), sono dei database pubblici, o anche privati nel caso di liste proprietarie come quelle mantenute dagli anti-virus commerciali o di altri sistemi anti-spam, in cui sono elencati indirizzi ip pubblici, o intere classi pubbliche o anche domini. E’ possibile implementare una black-list anche sul proprio mail-server anche se sarà meno efficace dei grandi archivi internazionali come ad esempio SpamCop di Cisco. Gli amministratori dei mail server solitamente configurano il proprio sistema in modo tale che alla ricezione della vostra e-mail venga velocemente controllato l’indirizzo pubblico da cui è partita e se è presente in una o più RBL, a sua discrezione, e se tale indirizzo ip fosse presente o fosse stato segnalato per un qualsiasi motivo, la vostra comunicazione verrà direttamente rigettata senza scampo (non taggata come spam, ma respinta).

Al giorno d’oggi il problema è che molti indirizzi ip pubblici sono in black-list senza che gli utenti lo sappiano, vuoi perché sono indirizzi dinamici e quindi probabilmente prima sono stati utilizzati da uno spammer, vuoi perché il precedente utilizzatore aveva senza saperlo un malware sul proprio sistema che ha spedito migliaia di mail di spam o peggio ancora con url per il phishing.

Per questo i grandi provider e servizi di posta elettronica mascherano il vostro indirizzo ip d’origine e consegnano la mail con il loro, non per proteggere la vostra privacy ma semplicemente perché la maggior parte delle mail verrebbero rigettate.

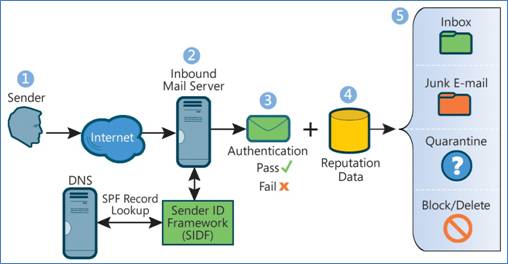

4. Sender Policy Framework (SPF)

Sender Policy Framework (SPF), altro sistema per verificare un mittente attendibile, sicuramente efficace e preciso, vediamo come funziona. Se il server ricevente adotta questa ulteriore verifica oltre alle precedenti, effettuerà una query DNS sul dominio mittente, e cercherà un record specifico (l’SPF) il quale conterrà la lista degli indirizzi ip pubblici che possono spedire per conto di quel dominio. In pratica se non siete i legittimi proprietari o gestori del dominio, sarà difficile riuscire ad inviare una mail che abbia un ip differente da quello pubblicato nella zona DNS dal legittimo proprietario o amministratore. E’ anche un buon sistema che per limitare il fenomeno del phishing.

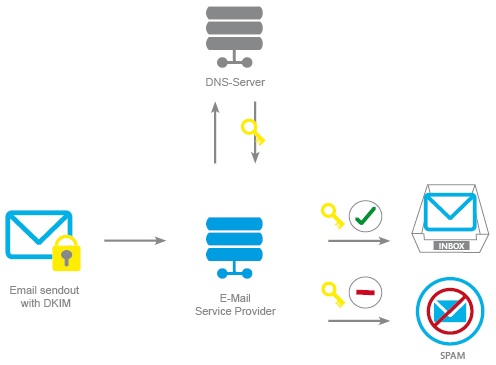

5. DomainKeys Identified Mail (DKIM)

DomainKeys Identified Mail (DKIM), se potete farlo, implementatelo sul vostro mail-server e dominio di posta elettronica perché questo meccanismo di verifica dell’origine della mail inviata è quello che se utilizzato dal ricevente, vi garantisce la consegna del vostro messaggio di posta elettronica. Come funziona? Semplice, immaginate di avere una vera e propria firma digitale configurata sul vostro mail server e che questa firma sia criptata e poi divisa in due in modo da avere una chiave pubblica ed una privata. La chiave verrà pubblicata nella vostra zona DNS, disponibile a tutti e comunque criptata, la chiave privata verrà inviata ogni volta che spedirete una e-mail. Se il server ricevente ha il DKIM attivo, riceverà la vostra chiave, interrogherà il vostro DNS, unirà le due informazioni e convaliderà che la firma è proprio la vostra, senza margine di errore. Il DKIM abbatte drasticamente le possibilità, praticamente le annulla, che qualcuno possa spedire a vostro nome mail non certificate, che siano spam, che siano malware o phishing e lo spoofing. Oggi i più diffusi sistemi di posta elettronica commerciale o free, utilizzano questo potente sistema di protezione.

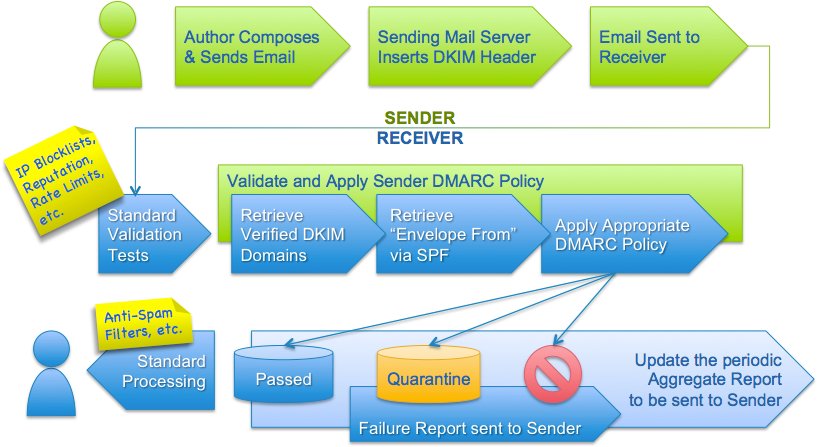

6. Domain-based Message Authentication (DMARC)

Il Domain-based Message Authentication (DMARC), è una evoluzione dei due sistemi precedenti, il DKIM e l’SPF, e con la stessa modalità effettua ulteriori verifiche sulla mail inviata, e in particolare che l’indirizzo mittente non abbia subito alcuna modifica, ma non solo, verifica anche che comunicazione e allegati non abbiano subito cambiamenti (spoofing). Avete presente quando ricevete un messaggio da voi stessi ma poi nelle Intestazioni Internet vedete che il vero mittente è un indirizzo a voi sconosciuto? Scrivervi con l’indirizzo e-mail di un amico o con il vostro medesimo può eludere il filtro anti-spam che non blocca i domini conosciuti o di proprietà ma non inganna il DMARC.

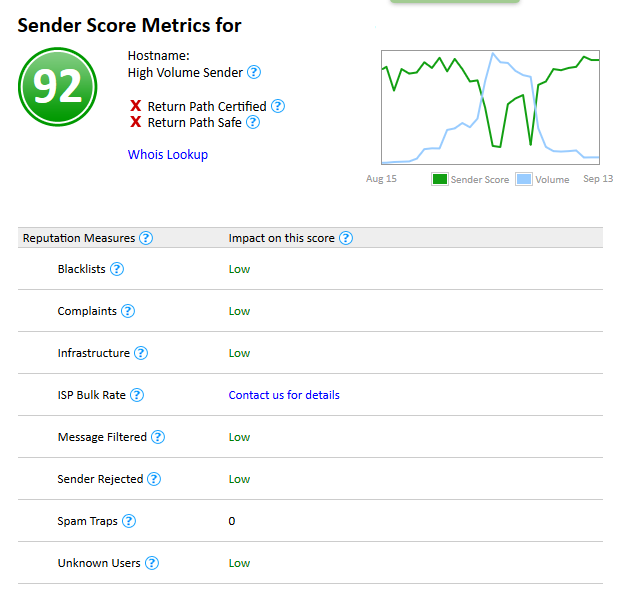

7. La reputazione degli ip e dei domini

Come dicevamo sopra, ormai le classi ip e gli stessi indirizzi pubblici hanno lasciato delle tracce in Internet, hanno cioè una propria reputazione negativa o positiva che sia. Essa viene monitorata su scala globale da aziende come Cisco, SenderScore (Return Path) e Barracuda, le stesse poi rivendono o forniscono tali dati ai principali servizi di posta elettronica, ma sono parzialmente consultabili anche gratuitamente.

Se avete problemi con l’invio dei vostri messaggi e-mail, vi consigliamo di approfondire gli argomenti trattati con l’aiuto di queste fonti e magari provate voi stessi a effettuare qualche check sul vostro indirizzo ip pubblico con i tool online che vi proponiamo di seguito… 😉

Approfondimenti

RBL check

SPF check

DKIM check

DMARC check

Reputation check

Approfondimenti su Wikipedia:

(credit immagini blog.returnpath.com)

Articolo scritto benissimo e molto esaustivo, non so chi lo abbia scritto ma è stato molto bravo

Grazie mille per le spiegazioni chiare e per i link d’approfondimento. Risorsa davvero utile, la consiglierò!